您需要询问有关物联网安全和隐私的三个问题

NewsFlash:安全性物联网要求采用与以“传统”为中心IT的方法完全不同的方法。

连接更多的事情改变了我们保护事物的方式

随着对象,我们周围物理世界中的人,基础架构和环境的成长,安全方法需要转变,从IT安全体系结构转变为物联网安全体系结构。

公司必须考虑许多基本变化,以成功地过渡到这种新的架构和思维方式。为了开始了解为什么物联网的安全与“传统” IT安全不同,任何行业的所有类型的组织都应开始考虑三个关键问题:

问题1:我们要保护什么?

就其本质而言,物联网对一项技术,一个业务部门或一个垂直行业而言并不是奇异的。相反,要在企业或消费者上下文中部署和连接设备,对象或基础架构本质上意味着多个端点之间的连接。任何连接的应用程序,无论您的房屋中的连接恒温器还是田间的传感器风力涡轮机队,都包括设备,应用程序,网络以及当然还有人的一些配置。

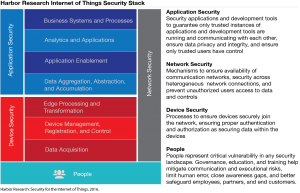

当库存威胁表面(即潜在脆弱性的景观)时,组织必须评估“物联网安全堆栈”中的风险。这些领域不仅是技术系统组成部分,而且是内部和合作伙伴中参与该系统的人员和组织。

虽然设备,应用程序和网络(即技术)安全是维护任何连接的景观的核心,但人们代表了经常被忽略的安全性的另一个关键方面。密码安全性,BYOD环境,员工流失,缺乏安全培训和简单的人为错误是人类动态在任何系统中呈现的许多风险之一。请记住,在物联网中,安全系统仅与最弱的端点一样安全。增强人们的能力有助于加强安全性。

要了解保护的最大环境,需要组织对其专有端点,设备和系统进行整体清单,而是在所有链接或关联的设备,应用程序,网络,用户和组成部分中。问“我们要保护什么?”是:

- 确定这个生态系统

- 确定我们从产品或基础架构中添加并收集的传感器和数据如何适合该生态系统

这是制定安全策略的关键第一步。

问题2:如果我们的“智能”系统受到妥协,会发生什么?

如果发生紧急情况,会发生什么?如今,许多企业都缺乏任何想法 - 不介意正式和分布式计划 - 因为他们应该在数据,系统或物理安全紧急情况,违规,黑客或其他妥协中发现自己的情况。公司在内部有清晰的理解:

- 威胁表面是什么

- 与哪些技术和系统组件相关联

- 实际威胁是什么

- 威胁可能起源的地方

- 如何减轻这些威胁

- 如何确定何时发生问题

- 在伴侣受到妥协的情况下如何做出回应

- 如何挫败,分析,分类和交流问题

他们还应该制定一个正式的计划,以进行有关与数据有关的危机的外部沟通 - 向合作伙伴,媒体以及最重要的是客户和最终用户。

正如安全从业人员计划的《何种事》,他们必须认识到,物联网安全需要一种多重方法,以一次解决遗产,当前和新兴的安全挑战。首先,组织必须应对与传统架构和环境相关的传统IT安全挑战。接下来,他们必须解决我们当前一代技术所带来的挑战,其特征是云,社会和移动设备。最后,随着计算相互作用和界面的增殖,随着新的技术类别的出现以及这些互动推动了全新的经济体,组织有义务至少试图解决最佳数字化的不可预见,意外和未知的后果。

问题3:无论如何,个人身份信息意味着什么?

实际上,每个连接的环境都涉及个人身份信息的某些元素,也称为PII。如果不是数据传输,则数据集成;如果不是集成,则将员工或最终用户协会。但是,考虑物联网中的安全性和隐私性,我们需要重新考虑个人身份信息的组成。

Web 2.0世界中PII的定义阐明了。The NIST Special Publication 800-122 defines PII as “any information about an individual maintained by an agency, including (1) any information that can be used to distinguish or trace an individual’s identity, such as name, social security number, date and place of birth, mother’s maiden name or biometric records; and (2) any other information that is linked or linkable to an individual, such as medical, educational, financial and employment information.”

Web 2.0世界中PII的定义阐明了。The NIST Special Publication 800-122 defines PII as “any information about an individual maintained by an agency, including (1) any information that can be used to distinguish or trace an individual’s identity, such as name, social security number, date and place of birth, mother’s maiden name or biometric records; and (2) any other information that is linked or linkable to an individual, such as medical, educational, financial and employment information.”

当我们超越笔记本电脑并将对象和环境数字化时,当我们从不同环境中并列,整合和货币化的多样数据集时,“个人身份”或“可能是“个人身份”)的黑色和白色差不多。

很明显的是,传感技术是构建的,可以感知物理现实:位置,加速度,温度,探测器,水分,声音,光线,位置……列表继续进行。而且,当这些输入在上下文领域比自己更大时,他们讲的故事比自己更大。

Fitbit跟踪步骤和Heartrate的能力产生了相同的数据,该数据揭示了其用户的性活动模式, 例如。该公司迅速制作了此类数据(最初是默认设置为公共的),以应对强烈抗议。

在法律的眼中和收集数据的人的眼中,个人的运动和活动是否“链接或链接”是否“链接或链接”尚不清楚。最终用户生成数据也不清楚:

- 我的家中可以识别我的家园吗?

- 我可以个人身份驾驶汽车的方式吗?

- 我对刺激的生物识别反应是可以识别的吗?

广告商,保险公司,制造商,零售商和雇主都在争夺尽可能多的经验背景,但是我们在哪里放置技术限制以支持人类的敏感性?

尽管没有一个组织可以针对每个上下文都能确定回答这些问题,但分析对生成此类数据以及如何管理和保护此数据的用例的影响符合其最大利益。如果泄露数据泄露,数据渎职或相关危机,此类计划和文件将帮助公司在法庭上的表现更好。当企业争夺尽可能多的数据时,他们必须考虑收集到的数据的意外后果,并与此类数据的应用集成在一起。

问题反映了一个新的现实,并要求采用新的物联网安全方法

组织可以访问各种资源来帮助解决这些问题,但是物联网安全的方法会有所不同。为了帮助寻求真正的“智能系统”,Harbor Research已开发了一个三步过程,以指导组织采取物联网安全的方法,可以在这里完全访问。

尽管上述每个问题都是物联网安全策略的核心,但您可能已经猜到它们远非容易回答的复选框。企业必须首先评估现有的基础设施,当前的开发计划(包括产品,流程和人员),并将其与更大的安全和隐私保护的企业策略保持一致。前瞻性的物联网安全策略始于产品设计,但是像物联网本身一样,它们超越了产品,跨越,利益相关者,客户群,威胁向量和生命周期。

所有的物联网议程网络贡献者都负责其帖子的内容和准确性。意见是作家的,不一定会传达物联网议程的思想。